Fine-Grained Password Policy

Inleiding

Gebruikerswachtwoorden en de complexiteit hiervan wordt steeds belangrijker binnen organisaties. Veel organisaties gebruiken Microsoft Active Directory voor gebruikersauthenticatie. Binnen een domein kan de wachtwoordpolicy gedefinieerd worden, maar die geldt dan voor alle gebruikers. Soms is het wenselijk om verschillende wachtwoordpolicies te gebruiken, afhankelijk van b.v. de afdeling. Hoe kan je zorg dragen dat wachtwoorden en de complexiteit hiervan gedefinieerd worden per gebruiker of per groep in plaats van het hele domein? In deze blog beschrijf ik de Fine-Grained Password Policy en laat ik aan de hand van een scenario zien hoe de Fine-Grained Password Policy te implementeren is.

Wat is Fine-Grained Password Policy?

Met Fine-Grained Password Policy heb je de mogelijkheid om binnen een domein één of meerdere Password Setting Objects (PSO) in te richten op gebruiker of (global) group niveau.

Requirements

Het is alleen mogelijk om Fine-Grained Password Policy in te richten wanneer het domain functional level van Windows 2008 of hoger is.

Wat is de toegevoegde waarde?

Standaard wordt bij de installatie van Active Directory Domain Services (ADDS) de Default Password Policy gecreëerd. Deze policy bevat het beleid voor wachtwoorden binnen het domein. De Default Password Policy wordt toegepast op het hele domein en kan niet op onderliggende Organizational Units (OU) worden toegepast.

Met Fine-Grained Password Policy kan je één of meerdere PSO creëren voor gebruikers en/of groepen waardoor er een extra veiligheidslaag gecreëerd wordt.

Scenario

Voor dit scenario heeft het bedrijf Metis IT de volgende afdeling en medewerker:

Afdeling Medewerker

Accounting Joey

Metis IT heeft een Default Domain Policy toegepast voor het hele domein waarbij 7 karakters vereist is met een vereiste voor speciale karakters. Er is geen lock-out policy gedefinieerd.

Om veiligheid voor financiële gegevens te waarborgen is het verzoek om afdeling Accounting te voorzien van een strenger wachtwoordbeleid waarbij er minimaal 16 karakters benodigd zijn, de verplichting om speciale karakters te gebruiken en dat het lock-out beleid op 3 wordt gezet. Na 15 minuten wordt het account automatisch vrijgegeven.

Medewerker Joey is financieel directeur bij de afdeling Accounting en heeft de mogelijkheid tot alle financiële gegevens en rapporten binnen Metis IT. Om veiligheid te waarborgen is het verzoek om Joey te voorzien van een wachtwoordbeleid van minimaal 20 karakters, de verplichting om speciale karakters te gebruiken, het lock-out beleid wordt op 2 gezet en het account zal geblokkeerd blijven tot een administrator het account weer beschikbaar stelt.

Hoe toe te passen?

- Start Active Directory Administrative Center vanaf een client of server met Active Directory Management Tools geinstalleerd:

- Via server: Open Server Manager -> Tools -> Active Directory Administrative Center

-

- Via client: open: dsac.exe via Windows Run (Windows toets + R)

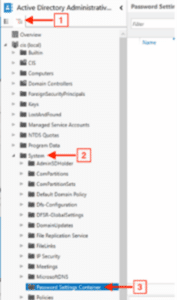

- Klik op Tree View (1) open System (2) en klik op Password Settings Container (3)

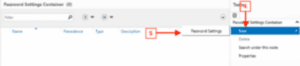

- Klik op New (4) en klik op Password Settings (5)

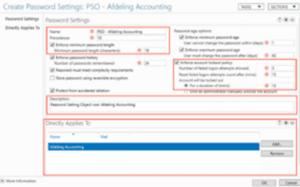

Instellen van Password Setting Object voor groep Afdeling Accountants

Name: geef de PSO een naam. In dit scenario is dit PSO – Afdeling Accounting.

Precedence: geef de prioriteit van de PSO aan. In dit geval gaat het om een afdeling waardoor er gekozen is voor Precedence 10.

Enforce minimum password length: de minimale lengte wordt op 16 gezet.

Enforce account lockout policy: aantal keer dat het account foutief mag inloggen voor het account geblokkeerd wordt, de afdeling Accounting mag 3 keer foutief inloggen.

Reset failed logon attempts count after (mins): na hoelang wordt het aantal keer foutief inloggen gereset, 15 minuten.

Account will be locked out For a duration of (mins) het account wordt na 15 minuten automatisch vrijgegeven.

Description: een duidelijke omschrijving van het PSO

Direct Applies To: het PSO moet toegepast worden op gebruikers of groepen. In dit geval passen we het toe op de global group Afdeling Accounting.

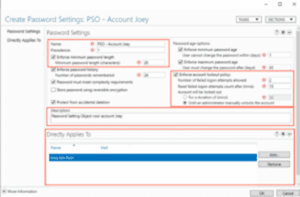

Instellen van Password Setting Object voor medewerker Joey

Name: geef de PSO een naam. In dit scenario is dit PSO – Account Joey

Precedence: geef de prioriteit van de PSO aan. In dit geval gaat het om een specifieke gebruiker waardoor er gekozen is voor Precedence 1.

Enforce minimum password length: de minimale lengte wordt op 20 gezet.

Enforce account lockout policy: aantal keer dat het account foutief mag inloggen voor het account geblokkeerd wordt, medewerker Joey mag 2 keer foutief inloggen.

Reset failed logon attempts count after (mins): na hoelang wordt het aantal keer foutief inloggen gereset, 15 minuten.

Account will be locked out For a duration of (mins) het account moet handmatig door een Administrator vrijgegeven worden.

Description: een duidelijke omschrijving van het PSO.

Direct Applies To: het PSO moet toegepast worden op gebruikers of groepen. In dit geval passen we het PSO toe op de gebruiker Joey.

Samenvatting scenario

Het verzoek voor extra veiligheidsmaatregelen door middel van Fine-Grained Password Policy is ingewilligd. Er zijn twee Password Setting Objects gemaakt:

- Alle accounts die lid zijn van de global security group Afdeling Accounting krijgen meteen het nieuwe PSO toegepast. Het wachtwoordbeleid van de Default Domain Policy komt hiermee voor deze afdeling te vervallen.

- Het account van Medewerker Joey krijgt meteen zijn nieuwe PSO toegepast. Het wachtwoordbeleid van de Default Domain Policy komt hiermee voor het account van medewerker Joey te vervallen.

- Het account van medewerker Joey is ook lid van de global security group Afdeling Accounting echter is de Precedence van het PSO PSO – Account Joey hoger waardoor alleen dit PSO toegepast wordt.

- Alle andere gebruikers behalve de global security group Afdeling Accounting en het gebruikersaccount van medewerker Joey krijgen het wachtwoordbeleid vanuit de Default Domain Policy toegepast.

Best Practices

- Elk PSO moet gecategoriseerd worden op basis van voorrang (precedence). Precedence 1 heeft de hoogst mogelijke voorrang en zal eerder toegepast worden dan bijvoorbeeld Presedence 10.

- PSOs worden niet gecombineerd. Voorbeeld: als een gebruikersaccount in een global security group zit met een PSO (Precedence 10) en ook op gebruikersniveau een PSO (Precedence 1) heeft zal alleen het PSO met Presedence 1 uitgevoerd worden.

- PSO kan uitsluitend op gebruikers en global security group toegepast worden. Het is aan te raden om dit waar mogelijk op groepen toe te passen.

- Zorg dat elk PSO een unieke Precedence heeft. Als twee PSOs dezelfde Precedence hebben zal degene met het laagste Globally Unique Identifier (GUID) toegepast worden.

- Gebruik de Default Domain Policy Group Policy voor de standaard gebruikers en groepen en gebruik alleen PSO voor uitzonderingen.

- PSO kan via een omweg toegepast worden op OU-niveau. Hierbij dien je een global security group aan te maken, de groep geef je bijvoorbeeld de naam van de desbetreffende OU. In deze groep voeg je alle gebruikersaccounts toe die ook in de desbetreffende OU zitten. Vervolgens creëer je een PSO die toegepast wordt op deze groep. LET OP: Als een gebruiker van een OU verplaatst wordt dien je deze gebruiker handmatig te verplaatsen naar een andere global security group.

- Geef duidelijke namen aan de PSO om verwarring te voorkomen.